[더페어] 백상일 기자 = 북한 연계 해킹그룹으로 알려진 APT37이 최근 새로운 RoKRAT 악성코드를 유포하는 정황이 포착됐다.

4일 지니언스 시큐리티 센터(Genians Security Center, GSC)의 위협 분석 보고서 'RoKRAT 셸코드 및 스테가노그래피 기반 위협 분석과 EDR 대응 방안'에 따르면 셸코드, 사진파일 위장(스테가노그래피), 파일리스 침투 등 복합적 기법이 사용된 악성코드가 발견됐다.

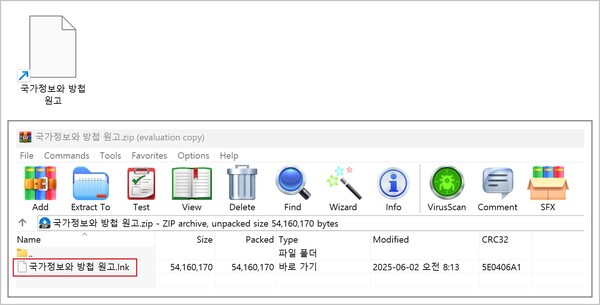

APT37은 정상 문서(HWP)와 함께 대용량 LNK 바로가기 파일을 동반 유포한다. 해당 파일 내에는 미끼(Decoy)용 정상 HWP 문서파일, Shellcode, Powershell 명령어, 배치파일 명령어 등 4가지 데이터가 포함돼 있다. 배치파일을 통해 분리된 PowerShell 명령이 순차적으로 실행돼 shellcode 블록이 파일을 불러오면 XOR 연산을 수행한다.

RoKRAT 모듈은 감염된 단말의 기본적인 컴퓨터 정보와 문서파일, 스크린샷 등을 수집하여 합법적인 클라우드 서비스로 유출을 시도합니다.

또 JPEG 포맷 이미지를 다운로드해 그 내부에 RoKRAT 모듈을 은닉(스테가노그래피)하는 방식도 이용됐다. 생성된 tmp 파일은 XOR 연산 등 복호화 절차를 거쳐 결국 악성코드가 실행될 수 있다.

이번 분석에서 여러 Dropbox, pCloud 등 합법 클라우드 서비스가 C2(Command&Control) 채널로 적극 이용된 점도 주목된다.

지니언스 측은 "EDR을 통한 악성코드의 시각적 분석은 위협분석가가 공격의 세부적인 면을 깊이 이해하고, 효과적으로 대응하는 데 큰 도움을 준다"며 "Genian EDR은 합법적인 클라우드 서비스를 악용한 C2 통신 기록도 MITRE ATT&CK Technique 태그를 붙여주고 있기 때문에 보안 관리자가 위협 가능성 판단에 도움을 받을 수 있다"고 조언했다.